Información sobre informática, Sistemas Operativos, Tecnología y lo que se me ocurra.

Ello supondrá, por ejemplo, que un reproductor de mp3 como el iPod podrá almacenar medio millón de canciones o 3.500 películas. En la actualidad, el iPod con mayor capacidad, el iPod Classic de 160GB, permite guardar hasta 40.000 canciones.Llamada "racetrack", esta memoria utiliza el movimiento giratorio de los electrones para almacenar datos, una tecnología conocida como "espintronica" y por cuyo estudio los científicos Albert Fert y Peter Grunberg ganaron el pasado año el Nobel de Física.

“En el pasado, los usuarios tenían que visitar sitios maliciosos internacionales o dar clic en archivos adjuntos maliciosos de correo electrónico para ser víctimas de las amenazas a la seguridad. Hoy en día, los hackers están atacando sitios Web legítimos y los están utilizando como medio de distribución para atacar las computadoras empresariales y del hogar”

“Antes bastaba con aconsejar que se evitaran los callejones oscuros de Internet”Dijo Stephen Trilling, vicepresidente de Symantec Security Technology and Response.

“Los delincuentes de la actualidad se centran en vulnerar sitios Web legítimos para lanzar ataques a los usuarios finales, lo que subraya la importancia de mantener una posición fuerte en materia de seguridad independientemente de los sitios que se visiten o de las actividades que se realicen Internet”El informe también reveló que Estados Unidos es el país con mayor actividad maliciosa, seguido de China, y que 53 por ciento de los ataques dirigidos hacia América Latina provienen precisamente de Estados Unidos.

Ayer se cumplieron diez años desde que Mozilla liberó su primer código fuente y también que la organización homónima comenzó a trabajar. El 31 de marzo de 1998 Netscape anunció que liberaba el código de su navegador, Netscape Communicator 4.5, cuyo nombre en clave era Mozilla. Diez años más tarde, el navegador Netscape no existe y Mozilla es el nombre de una fundación y de uno de los proyectos de código abierto más exitosos, responsable, entre otros productos, del popular navegador Firefox.

Ayer se cumplieron diez años desde que Mozilla liberó su primer código fuente y también que la organización homónima comenzó a trabajar. El 31 de marzo de 1998 Netscape anunció que liberaba el código de su navegador, Netscape Communicator 4.5, cuyo nombre en clave era Mozilla. Diez años más tarde, el navegador Netscape no existe y Mozilla es el nombre de una fundación y de uno de los proyectos de código abierto más exitosos, responsable, entre otros productos, del popular navegador Firefox.  Adobe apuesta así a las nuevas tendencias en el mundo del software

Adobe apuesta así a las nuevas tendencias en el mundo del software  Para encontrar las estadisticas de tu video debes dirigirte a tu cuenta de Youtube y hacer clic en "Acerca de este video"

Para encontrar las estadisticas de tu video debes dirigirte a tu cuenta de Youtube y hacer clic en "Acerca de este video"

Enviar el archivo sospechoso a la dirección analiza@virustotal.com con el asunto ANALIZA, el tamaño no debe exceder los 10 MB.

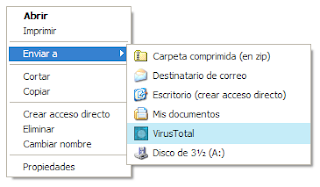

Enviar el archivo sospechoso a la dirección analiza@virustotal.com con el asunto ANALIZA, el tamaño no debe exceder los 10 MB. Por último el Virus Total Uploader para windows 80KB te permite enviar los archivos para analizar directamente con la opción que se añade en el menú contextual.

Por último el Virus Total Uploader para windows 80KB te permite enviar los archivos para analizar directamente con la opción que se añade en el menú contextual. Si piensas que algún archivo es sospechoso y tu antivirus local no lo detecta esta herramienta es impresindible.

Si piensas que algún archivo es sospechoso y tu antivirus local no lo detecta esta herramienta es impresindible.

Los dos gigantes de la informática comenzarán a trabajar juntos en la Universidad de Berkeley, buscando optimizar los programas para los nuevos procesadores de multi-core

Los dos gigantes de la informática comenzarán a trabajar juntos en la Universidad de Berkeley, buscando optimizar los programas para los nuevos procesadores de multi-core El fundador del proyecto afirmó que su equipo de trabajo se ha alejado del proyecto inicial y que la organización necesita un CEO que la dirija como lo si fuera Microsoft.

El fundador del proyecto afirmó que su equipo de trabajo se ha alejado del proyecto inicial y que la organización necesita un CEO que la dirija como lo si fuera Microsoft.

"El número uno del mundo del software" lanzó ayer una versión de prueba del sucesor del Internet Explorer 7, lanzado a fines de 2006.

"El número uno del mundo del software" lanzó ayer una versión de prueba del sucesor del Internet Explorer 7, lanzado a fines de 2006. En una decisión que tomo por sorpresa a muchos, Microsoft decidió adelantar la liberación de la beta del Internet Explorer 8, la cual ya esta disponible en el sitio de la compañía, algo que no se esperaba hasta junio.

Algunas de las novedades del Explorer 8 son mayor interoperabilidad, la integración de los sitios Facebook y eBay en la barra de navegación y nuevas aplicaciones como el servicio LiveMaps. Además la nueva versión permite guardar en una computadora local, aquellos trabajos que se estaban realizando en un sitio de Internet, si es que se cae la conexión.

El Internet Explorer es el navegador más utilizado del mundo, aunque en los últimos tiempos ha perdido una importante cuota de mercado frente al Firefox de Mozilla.

Si quieres saber si su amigo/ colega/ enamorada/ fulano dice la verdad sobre cualquier asunto utilicen este programa Truster Lie Detector, este programa es capáz de detectar las alteraciones en la frecuencia natural de la voz en las conversaciones, podes utilizarlo por el telefono, skype y otros.

Si quieres saber si su amigo/ colega/ enamorada/ fulano dice la verdad sobre cualquier asunto utilicen este programa Truster Lie Detector, este programa es capáz de detectar las alteraciones en la frecuencia natural de la voz en las conversaciones, podes utilizarlo por el telefono, skype y otros.| Que navegador soporta las reglas? Averigue si su archivo CSS es soportado por todos los navegadores. | |

| CSS Optimizer CSS Optimizer/Optimiser es una herramienta online que reduce el tamaño de su archivo de hojas de estilo. | |

| Grid Con esta herramienta puede simular el diseño de su pagina, esta herramienta hecha con JavaScript es totalmente configurable. | |

| CSS Superdouche Con esta herramienta puede bajar considerablemente el tamaño y complejidad de su archivo CSS, a la vez ayuda a reducir de contenido innecesario, llamadas redundantes, y la agrupación inteligente de los elementos de su hoja de estilo. | |

| XRAY Una herramienta para poder ver todos los elementos de una pagina web, como su posición, tamaño, nivel, margen, borde etc. |

Esta lista de proxy que no solo sirve para navegar de forma anónima en la red, si no que tambien para acceder a sitios especiales como MySpace, Hi5, Bebo, Facebook etc desde el trabajo, la escuela ya que regularmente estos sitios están bloqueados.

Esta lista de proxy que no solo sirve para navegar de forma anónima en la red, si no que tambien para acceder a sitios especiales como MySpace, Hi5, Bebo, Facebook etc desde el trabajo, la escuela ya que regularmente estos sitios están bloqueados. La red social en Internet Facebook ha anunciado el lanzamiento de la versión del portal en español a la que seguirán versiones en francés y alemán en las próximas semanas.

La red social en Internet Facebook ha anunciado el lanzamiento de la versión del portal en español a la que seguirán versiones en francés y alemán en las próximas semanas. Luego del receso carnavalero nos encontramos con una lista de programas gratis para descargar. La lista esta ordenada por tipo de software.

Luego del receso carnavalero nos encontramos con una lista de programas gratis para descargar. La lista esta ordenada por tipo de software.

Joe Barr del sitio Linux.com , reunió la opinión de legendarios hackers y expertos en seguridad sobre como mantener la seguridad en Linux. Este es un tema siempre complejo ya que mucha gente cree que solo quienes utilizan Windows deben preocuparse por la seguridad, pero esa es una opinión errónea ya que como aclara el autor del artículo, Linux no es un sistema a prueba de balas y su equipo no es seguro sólo por ejecutar Linux. Se necesitan tomar los recaudos necesarios ya que los riesgos siempre existen.

Linus Torvals , el padre del kernel Linux, apuesta por una política de seguridad estricta y súper cautelosa que incluye doble firewall, uno en su router ADSL y otro en su desktop y asegura además que trata de que su máquina tenga solo conexiones salientes.

Ted Ts´o , está en la vereda contraria. Este legendario desarrollador, asegura no utilizar ningún firewall ni parche de seguridad ya que se siente seguro por saber más sobre redes y Linux que el usuario común. Sin embargo para el resto de los mortales que no poseen sus conocimientos, Ts´o, propone utilizar un firewall y tener especial cuidado con las entradas del router inalámbrico.

Andrew Morton , el segundo hombre en jerarquía del núcleo Linux, tiene una actitud extremadamente relajada y asegura que el deja que se encargue de todo el router.

Fyodor, el creador de Nmap , y quizás el hacker más famosos de todos, aporta unos sabios consejos que apuntan a evitar el peligroso exceso de confianza que a veces sufren los usuarios de Linux. “Ya que los ataques por mail y vía Web son con frecuencia multiplataforma, los usuarios de Linux son tan vulnerables como los de Windows al phishing y otras formas avanzadas de fraude, así que tener mucho cuidado antes de hacer clic en los vínculos de correo electrónico, o enviar datos privados a los sitios Web. Además, considere la posibilidad de filtrar los e-mail con SpamAssassin y ClamAV”.

Y agrega: “Actualice su software con frecuencia. La mayoría de las distribuciones modernas hacen fácil de instalar actualizaciones (incluidos los parches de seguridad) para paquetes instalados en su sistema”.

La renovación periódica promueve el aprendizaje continuo y el desarrollo profesional. MikroTik Certified Network Associate (MTCNA) MTCNA M...