Importante noticia.

Uso de Barbijo por la OMS

Información sobre informática, Sistemas Operativos, Tecnología y lo que se me ocurra.

7 de junio de 2020

9 de julio de 2019

AGILE METHODOLOGIES

Agile methodologies are especially aimed at small projects, because they constitute a tailor-made solution, with a high level of simplification that allows the main practices to be maintained to ensure product quality.

Currently, for many development teams the use of traditional methodologies is very complex in their current way of working considering the difficulties of introduction and investment associated with training and use of tools. On the other hand, the characteristics of the projects for which the agile methodologies have been specially thought are adjusted to a wide range of software development projects; those in which the development teams are small, with reduced terms, volatile requirements, new technologies, etc.

There are many software development methodologies that focus on process control, establishing activities, artefacts, tools and notations.

For this opportunity only the following methodology is described:

Crystal Methodologies

This is a set of methodologies for software development characterized by being focused on the people who make up the team and reducing to the maximum the number of devices produced. They have been developed by Alistair Cockburn.

Software development is considered a cooperative game of invention and communication, limited by the resources to be used. The development team is a key factor, so efforts must be invested in improving skills and abilities, as well as having teamwork policies.

It is based on the concepts of Rational Unified Process (RUP) and is composed by: Crystal Clear, Crystal Yellow, Crystal Orange and Crystal Red.

The level of color opacity in the name indicates a greater number of people involved in the development, a greater size of the project and, therefore, the need for greater control in the process.

Its principles indicate that:

- The team can reduce intermediate work as they produce code more frequently and use better channels of communication between people.

- Projects evolve differently over time so the conventions the team adopts need to be adapted and evolved.

There are two rules that apply to the entire Crystal family.

- The first indicates that the cycles where increments are created should not exceed four months.

- The second indicates that it is necessary to hold a reflection workshop after each delivery in order to fine-tune the methodology.

Characteristics

People, as active devices, have success modes and failure modes. The following are the main ones:

- As the number of people increases, so does the need to coordinate.

- When the damage potential increases, the tolerance to variations is affected.

- The sensitivity of the time that must be in the market varies, sometimes this time must be shortened to the maximum and defects are tolerated, others are emphasized in the audit, confiabilidad, legal protection, among others.

- People communicate better face to face, with the question and the answer in the same space of time.

15 de diciembre de 2015

CYBEROAM UTM NG SERIES.

Aspectos generales

Los

dispositivos de hardware de administración unificada de amenazas de

Cyberoam ofrecen seguridad integral a las organizaciones de todo tipo,

desde grandes empresas a pequeñas oficinas y sucursales. Las múltiples

funciones de seguridad integradas en una sola plataforma basada en la

identidad de Capa 8, hacen que la seguridad sea sencilla, pero muy

eficaz. La arquitectura de seguridad extensible (ESA) de Cyberoam y la

tecnología multinúcleo ofrecen la capacidad de combatir las futuras

amenazas para la seguridad de las organizaciones.

Los

dispositivos UTM de la serie NG de Cyberoam ofrecen una seguridad

preparada para el futuro con el mejor hardware de su categoría, junto

con un software a su altura, para ofrecer un rendimiento hasta 5 veces

superior al de la media de la industria, lo que los convierte en los

"dispositivos UTM más rápidos" para los segmentos de oficinas pequeñas y

domésticas, y PYMES. Los FleXi Ports (XP) disponibles en los

dispositivos de la serie NG desde el modelo CR200iNG-XP, ofrecen a las

organizaciones flexibilidad de la red y libertad de configuración

gracias a las ranuras de E/S que permiten elegir entre la conectividad

de red de cobre GbE y de fibra 1GbE/10GbE.

SERIE NG: SEGURIDAD PREPARADA PARA EL FUTURO

Cortafuegos de rendimiento Gigabit

Los

dispositivos de la serie NG proporcionan el mejor rendimiento de su

categoría en cortafuegos y UTM. El modelo de gama baja de la serie NG

cuenta con un cortafuegos de rendimiento Gigabit.

Hardware potente

Los

dispositivos de la serie NG vienen con un potente hardware que consiste

en procesadores de gigahercios para realizar el procesamiento de la

seguridad en nanosegundos, junto con puertos Gigabit Ethernet y alta

densidad de puertos. Se ha realizado una revisión completa del diseño

del dispositivo, lo que se ha traducido en un aumento del rendimiento

sin igual, gracias a la memoria de última generación y a una mayor

capacidad de almacenamiento.

FleXi Ports (XP)

Los

FleXi Ports de los dispositivos de la serie NG ofrecen conectividad de

red flexible con ranuras de E/S que facilitan la integración de otros

puertos de cobre/fibra 1G/10G en el mismo dispositivo de seguridad,

permitiendo a las organizaciones actualizarse con las nuevas tecnologías

de manera fácil y rentable, estando así preparadas para el futuro. Los

FleXi Ports consolidan el número de dispositivos de una red, ofreciendo

beneficios en cuanto a eficiencia energética y reducción de la

complejidad de la red y de los costes operativos.

Seguridad Wi-Fi

Cyberoam

ofrece seguridad a través de Wi-Fi con su gama de dispositivos Wi-Fi

que combinan las características de un router y el conjunto completo de

prestaciones de los UTM de Cyberoam, reduciendo el coste total de

propiedad para las organizaciones. Estos dispositivos ofrecen seguridad

basada en la identidad de Capa 8, lo que permite a los administradores

aplicar políticas de seguridad basadas en la identidad para obtener

visibilidad sobre la actividad del usuario en la red Wi-Fi. También

integran un punto de acceso inalámbrico que cumple con las normas 802.11

n/b/g, con tecnología MIMO y hasta ocho puntos de acceso virtuales.

Nuevo firmware – CyberoamOS

Los

dispositivos de la serie NG se basan en CyberoamOS, el firmware más

inteligente y potente de Cyberoam hasta la fecha. El nuevo firmware se

integra perfectamente con el hardware de red y la aceleración

criptográfica para ofrecer un alto rendimiento. CyberoamOS también logra

el máximo nivel de rendimiento de las plataformas multinúcleo, además

de ofrecer una latencia mínima y mejorar la velocidad de procesamiento,

gracias al uso de la tecnología optimizada de Interrupt Rates (tasas de

interrupción) y Fast Path (ruta rápida). Sus características de

seguridad de última generación ofrecen protección contra las nuevas

amenazas en evolución.

2 de noviembre de 2015

Ransomware decryptor herramienta para salvar PC secuestradas

El malware de tipo ransomware es uno de los más agresivos, una vez la PC esta comprometida con este tipo de malware se encriptar los archivos del sistema y las únicas 2 soluciones hasta ahora eran. pagar el rescate (clave para desencriptar) o formatear el disco duro, ahora con la herramienta de kaspersky el usuario podrá liberarse de este gran problema.

Kaspersky en conjunto con la policia de paises bajo han logrado decifrar +14.000 claves para ransomware de tipo CoinVault y Bitcryptor.

Los siguientes enlaces:

Manual de uso de la herramienta

NoRansom Kaspersky

Kaspersky en conjunto con la policia de paises bajo han logrado decifrar +14.000 claves para ransomware de tipo CoinVault y Bitcryptor.

Los siguientes enlaces:

Manual de uso de la herramienta

NoRansom Kaspersky

20 de noviembre de 2014

Detekt Software anti-spyware de Amnistia Internacional

Amnistía internacional otorga un software gratuito para poder escanear tu PC y darte a conocer si existe algún riesgo de fuga de información.

Tan sencillo y seguro como descargarlo y ejecutarlo como administrador.

Mas información:

Amnistia Internacional

Descarga:

Detekt

22 de octubre de 2014

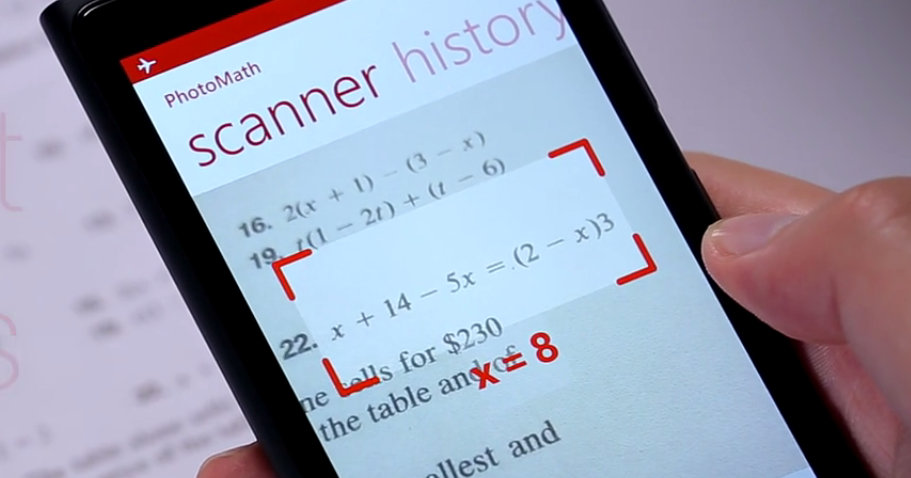

PhotoMath resolver el Algebra con el Smartphone

La aplicación que te ayuda a resolver problemas matemáticos.

Con la cámara de tu smartphone con iOS o Windows Phone (Android disponible desde el 2015) puede escanear ecuaciones y resolverlas por ti.

Oficialmente, la intención de la aplicación es de ahorrar tiempo al hojear un libro de texto para consultar las respuestas cuando haces la tarea o te preparas para un examen.

La posibilidad de que los estudiantes puedan utilizar esta aplicación en vivo y en directo se reduce cuando los docentes quitan el smartphone, pero aplicaciones como esta harán que los docentes esten más atentos en el futuro cercano.

Video Explicativo.

Fuente: https://www.facebook.com/PhotoMathApp

13 de octubre de 2014

10 URL importantes de Google que todo usuario debe conocer

10 URL(enlaces) todo usuario de Google debe conocer.

Google tiene mucha información relacionada con nuestros intereses, gustos, seguridad, etc. Podemos obtener información como la lista de anuncios que he hecho clic. ¿Qué sabe Google sobre los lugares que he visitado recientemente? ¿Dónde debo acudir si he olvidado la contraseña de Google? ¿Cuáles son mis intereses según Google?

Aquí 10 enlaces importantes que cada usuario de Google debería conocer.

Estos enlaces se encuentran en el panel de administración de tu cuenta, pero son poco visibles y/o accesibles, en ellos se pueden ver detalles interesantes acerca de cada usuario, comencemos.

1. Crear una cuenta de Google utilizando su dirección de correo electrónico existente. El proceso de registro normal utiliza su cuenta Gmail.com como nombre de usuario de cuenta de Google pero con esta URL puede utilizar cualquier otra dirección de correo electrónico como su nombre de usuario.

https://accounts.google.com/SignUpWithoutGmail

2. Google crea un perfil de ti mismo basado en los sitios que visitas. Ellos tratan de adivinar la edad, género e intereses, toman esta información para presentarte anuncios más relevantes según esta información. Utiliza este enlace para poder administrar los anuncios de Google.

https://www.google.com/ads/preferences/

3. Google permite exportar todos sus datos fuera del ecosistema de Google. Puedes descargar tus fotos, contactos, mensajes de Gmail e incluso sus videos de YouTube. Con el siguiente enlace lo puedes hacer.

https://www.google.com/takeout

4. Si alguna vez encuentra algún contenido inapropiado o ilegal que aparece en otro sitio web que está utilizando uno o varios productos de Google como ser: Blogger, AdSense, Google+ o YouTube – puedes realizar una queja de DMCA con Google contra este sitio para conseguir que el contenido sea eliminado. Este asistente se puede utilizar para bloquearlo, retirarlo, restringir el acceso o eliminar los sitios web de los resultados de búsqueda de Google.

https://support.google.com/legal

5. Con tu dispositivo Android puedes reportar tus datos de localización reciente y velocidad (si estas en movimiento) a los servidores de Google. Abre en el navegador la página web de Google maps para ver todo el historial de ubicaciones. Tienes la posibilidad de exportar estos datos como archivos KML para poder verlos dentro de Google Earth o Google Drive.

https://maps.google.com/locationhistory

6. Google registra cada término de búsqueda que alguna vez escribiste en sus cuadros de búsqueda. Incluso mantienen un registro de cada anuncio de Google que has hecho clic. También se puede ver un registro de todas las consultas de búsqueda de audio.

https://history.google.com

https://history.google.com/history/audio

7. Tu cuenta de Gmail tiene que estar activa o ingresar a tu cuenta al menos una vez cada 9 meses, caso contrario Google puede cancelar tu cuenta de acuerdo con sus políticas del programa. Puede resultar un problema si es que tienes varias cuentas de Gmail, con el fin de solucionar este problema se puede configurar una cuenta principal de Gmail y agregar las cuentas secundarias como de confianza. Así Google seguirá enviando recordatorios sobre el acceso a tus cuentas. No disponible para Google Apps.

https://www.google.com/settings/account/inactive

8. Preocupado de que alguien está accediendo a tu cuenta de Google. Puedes ingresar al sitio de informe de actividad para ver un registro de todos los dispositivos que recientemente han sido utilizados para iniciar sesión en tu cuenta de Google, se puede obtener información como la dirección IP y su aproximada ubicación geográfica.

https://security.google.com/settings/security/activity

9. La siguiente es una lista de aplicaciones web, extensiones de navegador, Google Scripts y aplicaciones móviles que tengan cualquier lectura o escritura a los datos de Google. Si el nivel de permiso dice “acceso a la información básica de la cuenta”, que básicamente significa que usted ha utilizado su cuenta de Google para iniciar sesión en esa aplicación.

https://security.google.com/settings/security/permissions

10. Esta URL es de mucha importancia para los usuarios de Google Apps. Si tu cuenta de Google alguna vez ha sido tomada por alguien (hackeada), puedes utilizar este enlace secreto para restablecer la contraseña de administrador. Se le pedirá que verifique su nombre de dominio mediante la creación de un registro CNAME en el DNS.

https://admin.google.com/domain.com/VerifyAdminAccountPasswordReset [*]

Reemplace domain.com de la URL anterior con su nombre de dominio.

Aquí 10 enlaces importantes que cada usuario de Google debería conocer.

Estos enlaces se encuentran en el panel de administración de tu cuenta, pero son poco visibles y/o accesibles, en ellos se pueden ver detalles interesantes acerca de cada usuario, comencemos.

1. Crear una cuenta de Google utilizando su dirección de correo electrónico existente. El proceso de registro normal utiliza su cuenta Gmail.com como nombre de usuario de cuenta de Google pero con esta URL puede utilizar cualquier otra dirección de correo electrónico como su nombre de usuario.

https://accounts.google.com/SignUpWithoutGmail

2. Google crea un perfil de ti mismo basado en los sitios que visitas. Ellos tratan de adivinar la edad, género e intereses, toman esta información para presentarte anuncios más relevantes según esta información. Utiliza este enlace para poder administrar los anuncios de Google.

https://www.google.com/ads/preferences/

3. Google permite exportar todos sus datos fuera del ecosistema de Google. Puedes descargar tus fotos, contactos, mensajes de Gmail e incluso sus videos de YouTube. Con el siguiente enlace lo puedes hacer.

https://www.google.com/takeout

4. Si alguna vez encuentra algún contenido inapropiado o ilegal que aparece en otro sitio web que está utilizando uno o varios productos de Google como ser: Blogger, AdSense, Google+ o YouTube – puedes realizar una queja de DMCA con Google contra este sitio para conseguir que el contenido sea eliminado. Este asistente se puede utilizar para bloquearlo, retirarlo, restringir el acceso o eliminar los sitios web de los resultados de búsqueda de Google.

https://support.google.com/legal

5. Con tu dispositivo Android puedes reportar tus datos de localización reciente y velocidad (si estas en movimiento) a los servidores de Google. Abre en el navegador la página web de Google maps para ver todo el historial de ubicaciones. Tienes la posibilidad de exportar estos datos como archivos KML para poder verlos dentro de Google Earth o Google Drive.

https://maps.google.com/locationhistory

6. Google registra cada término de búsqueda que alguna vez escribiste en sus cuadros de búsqueda. Incluso mantienen un registro de cada anuncio de Google que has hecho clic. También se puede ver un registro de todas las consultas de búsqueda de audio.

https://history.google.com

https://history.google.com/history/audio

7. Tu cuenta de Gmail tiene que estar activa o ingresar a tu cuenta al menos una vez cada 9 meses, caso contrario Google puede cancelar tu cuenta de acuerdo con sus políticas del programa. Puede resultar un problema si es que tienes varias cuentas de Gmail, con el fin de solucionar este problema se puede configurar una cuenta principal de Gmail y agregar las cuentas secundarias como de confianza. Así Google seguirá enviando recordatorios sobre el acceso a tus cuentas. No disponible para Google Apps.

https://www.google.com/settings/account/inactive

8. Preocupado de que alguien está accediendo a tu cuenta de Google. Puedes ingresar al sitio de informe de actividad para ver un registro de todos los dispositivos que recientemente han sido utilizados para iniciar sesión en tu cuenta de Google, se puede obtener información como la dirección IP y su aproximada ubicación geográfica.

https://security.google.com/settings/security/activity

9. La siguiente es una lista de aplicaciones web, extensiones de navegador, Google Scripts y aplicaciones móviles que tengan cualquier lectura o escritura a los datos de Google. Si el nivel de permiso dice “acceso a la información básica de la cuenta”, que básicamente significa que usted ha utilizado su cuenta de Google para iniciar sesión en esa aplicación.

https://security.google.com/settings/security/permissions

10. Esta URL es de mucha importancia para los usuarios de Google Apps. Si tu cuenta de Google alguna vez ha sido tomada por alguien (hackeada), puedes utilizar este enlace secreto para restablecer la contraseña de administrador. Se le pedirá que verifique su nombre de dominio mediante la creación de un registro CNAME en el DNS.

https://admin.google.com/domain.com/VerifyAdminAccountPasswordReset [*]

Reemplace domain.com de la URL anterior con su nombre de dominio.

|

| URL enlaces de Google |

Fuente : labnol.org

6 de octubre de 2014

BabUSB perifericos USB en contra de sus usuarios

El problema existe, la solución se deja esperar. Me quedo con un comentario sobre lo ético del meollo.

"Esto demuestra que la falta de contacto humano les afecta el cerebro a estos hackers de mierda que ni siquiera tienen la más mínima capacidad de hacer un pequeño juicio crítico sobre la ética de su conducta."

Fuente: Un comentario

"Esto demuestra que la falta de contacto humano les afecta el cerebro a estos hackers de mierda que ni siquiera tienen la más mínima capacidad de hacer un pequeño juicio crítico sobre la ética de su conducta."

Fuente: Un comentario

2 de octubre de 2014

Descarga Windows 10 y descubre sus novedades

Windows 10, es posible conocer sus novedades a traves de Windows Insider Program además de un video para ir conociendo todo lo que tendrá este sistema operativo el 2015.

Este software es preliminar Windows Technical Preview podría sufrir modificaciones importantes antes del lanzamiento comercial. Microsoft no ofrece ninguna garantía, ni expresa ni implícita, con respecto a la información entregada. Algunas características y funcionalidades del producto pueden requerir hardware o software adicional.

Este software es preliminar Windows Technical Preview podría sufrir modificaciones importantes antes del lanzamiento comercial. Microsoft no ofrece ninguna garantía, ni expresa ni implícita, con respecto a la información entregada. Algunas características y funcionalidades del producto pueden requerir hardware o software adicional.

21 de junio de 2014

Ver partidos del mundial 2014 en vivo

La Copa Mundial de la FIFA Brasil 2014 es la XX edición de la Copa Mundial de Fútbol. Se está desarrollando en Brasil entre el 12 de junio y el 13 de julio, siendo la segunda vez que este certamen deportivo se realiza en dicho país después del campeonato de 1950. Luego de que el presidente de la FIFA, Joseph Blatter, estableciera el criterio de rotación continental, es la primera vez desde Argentina 1978 que una Copa Mundial se realiza en América del Sur. Cabe destacar que será la primera vez que participan diez selecciones del continente americano.

Unitel nos da la posibilidad de ver los partidos on-line del mundial de futbol en Brasil 2014. Solo ingresar a el siguiente enlace. http://www.unitel.tv/en-vivo/

Unitel nos da la posibilidad de ver los partidos on-line del mundial de futbol en Brasil 2014. Solo ingresar a el siguiente enlace. http://www.unitel.tv/en-vivo/

2 de mayo de 2014

El barrendero de Microsoft.

Un hombre pierde su trabajo. Luego de buscar varios meses, se entera de que en Microsoft necesitan barrenderos. El gerente de relaciones industriales le pregunta sus datos, lo observa barrer, lo felicita y le dice: "el puesto es suyo. Deme su e-mail, para informarle el día y la hora en que deberá presentarse".

El hombre, desconsolado, contesta que no tiene e-mail, y el gerente de relaciones industriales le dice que lo lamenta mucho pero que si no tiene e-mail, virtualmente no existe, y que, como no existe, no le puede dar el trabajo.

El hombre sale desesperado, no sabe qué hacer y sólo tiene $250 en el bolsillo. Entonces decide ir al mercado de abastecimiento de frutas y verduras y compra un cajón de tomates de 10 kg. Se va de casa en casa vendiendo el kilo de tomates a $50. En menos de dos horas había duplicado su dinero; repite la operación otras 3 veces, cena en un pequeño restaurante y vuelve a la casa con $150...

Se da cuenta de que de esa forma puede sobrevivir, y cada día sale mas temprano y vuelve mas tarde. Así duplica, triplica y hasta cuadriplica el dinero en un solo día. Con un poco de suerte logra comprar una camioneta, que un año después cambia por un camión; a los tres años ya tiene una pequeña flota de transporte.

Luego de cinco años, el buen hombre es dueño de una de las principales distribuidoras de alimentos del país. Entonces recibe a un agente de seguros y, al terminar la conversación, este le pide al empresario que le dé su dirección electrónica para enviarle la póliza. El hombre contesta que no tiene e-mail, y el agente le dice:

"Si usted no tiene e-mail y llegó a construir este imperio, no quiero imaginarme lo que seria si lo tuviera."

Y el buen hombre replica: "Sería barrendero de Microsoft"

Moraleja 1: Internet no te soluciona la vida.

Moraleja 2: Si trabajas por tu cuenta, y tienes suerte, puedes ser millonario.

Moraleja 3: Si quieres ser barrendero de Microsoft, es mejor tener e-mail.

Corolario: Si leistes este post, es muy probable que estés mas cerca de ser barrendero de Microsoft que millonario.

Fuente: Ctrl+C Ctrl+V de por ahi.....

11 de marzo de 2014

Como funciona la publicidad en facebook con Amazon, google y el navegador de por medio.

El otro día (día 1) utilizando la gran herramienta, "internet" llegué a averiguar sobre un modelo específico de router de la marca CISCO, el RV320, quería saber caracteristicas, configuraciones, etc.

En el resultado de las busquedas (usando google) en el sexto lugar

existe un enlace hacia Amazon con ofertas del producto indicado. como es

de suponer ingresé al sitio de amazón para averiguar los precios. Todo

bien sin ningún inconveniente.

Al día siguiente (día 2) ingresé a facebook..... Sorpresa.... Veo un anuncio de Amazon al costado derecho de la página principal de Facebook..... Sorpresa ..... es un anuncio sobre el producto RV320 de cisco.

Nada extraño. solo que el día 1 no ingresé a facebook, entonces como sabe facebook y/o Amazon que sí me interesa un equipo Cisco RV320.

La respuesta.... acercando el mouse al anuncio donde aparece una X aparecen 3 opciones.

- No quiero ver esto.

- Ocultar todas las historias de amazon.com

- Acerca de este anuncio

Ingresando a la tercera opción es ahí donde indica la razón de todo textualmente se lee "El navegador que está utilizando recientemente visitó la página de este producto en Amazon.com" jajaja el navegador visitó.. fui yo. no el navegador. o no?

Explicación...... Al navegar por la página web de Amazon y/o cualquier otra página interesada en lo que buscamos (necesitamos), cada sitio web se encarga de dejar un rastro formateado a su estilo indicando que es lo que le ha interesado al navegante.

Donde deja el rastro?................ lo deja en el navegador.

Como deja el rastro?................. como una cookie(galleta).

Quien deja el rastro?................ el sitio web (Amazon).

Aquien le sirve el rastro?........... Amazon.

Quien le paga a Facebook por esto?.... Amazon.

Alguna vez se han preguntado como Facebook gana dinero....? ahi esta una parte de la respuesta.

Algo adicional... pueden configurar tooooda la publicidad que quieran recibir a través de facebook.

Al día siguiente (día 2) ingresé a facebook..... Sorpresa.... Veo un anuncio de Amazon al costado derecho de la página principal de Facebook..... Sorpresa ..... es un anuncio sobre el producto RV320 de cisco.

La respuesta.... acercando el mouse al anuncio donde aparece una X aparecen 3 opciones.

- No quiero ver esto.

- Ocultar todas las historias de amazon.com

- Acerca de este anuncio

Ingresando a la tercera opción es ahí donde indica la razón de todo textualmente se lee "El navegador que está utilizando recientemente visitó la página de este producto en Amazon.com" jajaja el navegador visitó.. fui yo. no el navegador. o no?

Explicación...... Al navegar por la página web de Amazon y/o cualquier otra página interesada en lo que buscamos (necesitamos), cada sitio web se encarga de dejar un rastro formateado a su estilo indicando que es lo que le ha interesado al navegante.

Donde deja el rastro?................ lo deja en el navegador.

Como deja el rastro?................. como una cookie(galleta).

Quien deja el rastro?................ el sitio web (Amazon).

Aquien le sirve el rastro?........... Amazon.

Quien le paga a Facebook por esto?.... Amazon.

Alguna vez se han preguntado como Facebook gana dinero....? ahi esta una parte de la respuesta.

Algo adicional... pueden configurar tooooda la publicidad que quieran recibir a través de facebook.

11 de diciembre de 2013

Lo mas visto en Youtube del 2013 rewind

Según youtube estos son los videos más vistos durante este 2013.

En google España indican las tendencias musicales del 2013 y lo que para mí fué lo mejor Harlem Shake.

Tendencias 2013 (Global)

1. Ylvis - The Fox (What Does the Fox Say?) por tvnorge

2. Harlem Shake (original army edition) por kennethaakonsen

3. How Animals Eat Their Food | MisterEpicMann por MisterEpicMann

4. Miley Cyrus - Wrecking Ball (Chatroulette Version) por SteveKardynal

5. baby&me / the new evian film por EvianBabies

6. Volvo Trucks - The Epic Split feat. Van Damme por VolvoTrucks

7. YOLO (feat. Adam Levine & Kendrick Lamar) por thelonelyisland

8. Telekinetic Coffee Shop Surprise por CarrieNYC

9. THE NFL : A Bad Lip Reading por BadLipReading

10. Mozart vs Skrillex. Epic Rap Battles of History Season 2 por ERB

Tendencias música 2013 (Global)

1. PSY - GENTLEMAN M/V por officialpsy

2. Miley Cyrus - Wrecking Ball por MileyCyrusVEVO

3. Miley Cyrus - We Can't Stop por MileyCyrusVEVO

4. Katy Perry - Roar (Official) por KatyPerryVEVO

5. P!nk - Just Give Me A Reason ft. Nate Ruess, por PinkVEVO

6. Robin Thicke - Blurred Lines ft. T.I., Pharrell por RobinThickeVEVO

7. Rihanna - Stay ft. Mikky Ekko por RihannaVEVO

8. Naughty Boy - La La La ft. Sam Smith por NaughtyBoyVEVO

9. Selena Gomez - Come & Get It por SelenaGomezVEVO

10. Avicii - Wake Me Up (Official Video) por AviciiOfficialVEVO

En google España indican las tendencias musicales del 2013 y lo que para mí fué lo mejor Harlem Shake.

Tendencias 2013 (Global)

1. Ylvis - The Fox (What Does the Fox Say?) por tvnorge

2. Harlem Shake (original army edition) por kennethaakonsen

3. How Animals Eat Their Food | MisterEpicMann por MisterEpicMann

4. Miley Cyrus - Wrecking Ball (Chatroulette Version) por SteveKardynal

5. baby&me / the new evian film por EvianBabies

6. Volvo Trucks - The Epic Split feat. Van Damme por VolvoTrucks

7. YOLO (feat. Adam Levine & Kendrick Lamar) por thelonelyisland

8. Telekinetic Coffee Shop Surprise por CarrieNYC

9. THE NFL : A Bad Lip Reading por BadLipReading

10. Mozart vs Skrillex. Epic Rap Battles of History Season 2 por ERB

Tendencias música 2013 (Global)

1. PSY - GENTLEMAN M/V por officialpsy

2. Miley Cyrus - Wrecking Ball por MileyCyrusVEVO

3. Miley Cyrus - We Can't Stop por MileyCyrusVEVO

4. Katy Perry - Roar (Official) por KatyPerryVEVO

5. P!nk - Just Give Me A Reason ft. Nate Ruess, por PinkVEVO

6. Robin Thicke - Blurred Lines ft. T.I., Pharrell por RobinThickeVEVO

7. Rihanna - Stay ft. Mikky Ekko por RihannaVEVO

8. Naughty Boy - La La La ft. Sam Smith por NaughtyBoyVEVO

9. Selena Gomez - Come & Get It por SelenaGomezVEVO

10. Avicii - Wake Me Up (Official Video) por AviciiOfficialVEVO

30 de agosto de 2013

Por que crear publicidad en internet.

Internet es el medio de comunicación de más rápido crecimiento. La población mundial que utiliza internet supera los cien millones de personas (datos de Wikipedia), En Bolivia tenemos alrededor de 2 millones de internautas.

Internet es el medio de comunicación de más rápido crecimiento. La población mundial que utiliza internet supera los cien millones de personas (datos de Wikipedia), En Bolivia tenemos alrededor de 2 millones de internautas.Entonces los usuarios de internet tienen un alto poder adquisitivo (pueden comprar), les gusta estar conectados con las personas, compartir información, les encanta viajar, hacer deporte y le dan mucha importancia al ocio y entretenimiento.

Internet es un medio de comunicación de rápida difusión mucho más que el periódico la radio o la televisión.

Hoy en día la creciente competitividad del mercado obliga a las empresas a tener presencia en internet, y estar presente en internet es estar a disposición del mundo las 24 horas del día, los 365 días del año, y se podría indicar que si estas fuera de internet estas fuera del mercado.

Ventajas de la publicidad en internet.

En comparación con la publicidad convencional, Internet ofrece una mayor flexibilidad y permite una mayor creatividad, por no mencionar también sus bajos costos de producción. También supera las limitaciones de tiempo y espacio, lo que permite el uso simultaneo de otros medios de publicidad.

La relación costo/beneficio es incomparable. Un anuncio o una página web tiene un rendimiento claramente superior a cualquier otro medio de comunicación, si se tiene en cuenta el costo y la audiencia alcanzada.

Existen sitios de anuncios clasificados gratuitos en internet y para publicar anuncios en Bolivia lo mismo y le ofrecen todas las herramientas para facilitar la comercialización de su producto y/o servicio.

Hay una gran audiencia para los anuncios gratuitos que están presentes en internet, y la probabilidad de que cualquier persona que necesite de sus servicios o que desee comprar sus productos es alta.

Las perspectivas son buenas para la publicidad por internet debido al resultado de un proceso de profesionalización y de la incorporación de herramientas que aumentan la fiabilidad y la eficacia del segmento.

19 de junio de 2013

Copa confederaciones Brasil 2013 en vivo, online, por internet

De la mano de televisa deportes se puede ver los partidos de mexico en vivo.

Perdió México, un gol bonito y una jugada excepcional de Neymar.

El enlace.

Copa Confederaciones en vivo

Perdió México, un gol bonito y una jugada excepcional de Neymar.

El enlace.

Copa Confederaciones en vivo

26 de abril de 2013

Comprando por internet

Algunos internautas han tenido la necesidad de compras por internet o vender por internet. el por que?.

Alguna vez ha querido comprar productos que no se encuentran en las tiendas locales en la ciudad donde vives, o encontrar el producto que se necesita pero mucho más barato en otros países.

Qué poder hacer ante esa situación?

Bueno, para realizar una compra en un sitio web que sea del exterior es necesario tener una tarjeta de crédito internaciona o una cuenta en servicios como paypal, Google Checkout, 2Checkout, Skrill / Moneybookers, etc. Las tarjetas de crédito internacionales tienen que estar habilitadas en los bancos y el día de hoy hay bastante facilidades para obtener una, desde tarjetas de crédito prepago hasta tarjetas de crédito con un límite de consumo.

Elegir un proveedor puede ser lo más importante en todo este proceso, ya que si eliges un proveedor sin evaluar todos los elementos necesarios puedes llevarte una ingrata sorpresa al no obtener el producto solicitado.

Evaluando proveedores

Como primera acción se debe constatar que el proveedor pueda hacer llegar el producto hasta tu país.

Se debe comprobar la reputación que le asignan otros compradores a través de los comentarios sobre las negociaciones anteriores.

Otro punto de evaluación se refiere a el tipo de entrega proporcionado por el vendedor. El plazo de entrega puede ser muy variable ya que esta sujeto a otros factores externos.

El costo del producto es exactamente lo que indica?

Para poder traer un producto desde fuera de tu país existen cargos que suman al costo del producto, y esto no es considerado por muchas personas.

Dependiendo del país pueden existir diferentes cargos debido a las situaciones legales de ingreso de productos al país donde vive. (Impuestos generales, impuestos selectivos, impuestos a la importación de productos del extranjero, etc.)

Aduanas?

Para los importadores los malos de la pelicula son las aduanas, que son los encargados de vigilar las importaciones y/o exportaciones.

Pueden existir porcentajes sobre el producto declarado y esto encarse aún mas nuestro producto requerido.

Al parecer todos estos obstaculos podrían acobardar a muchos para poder adquirir algún producto por internet pero la única verdad es que las compras por internet seguirán.

Alguna vez ha querido comprar productos que no se encuentran en las tiendas locales en la ciudad donde vives, o encontrar el producto que se necesita pero mucho más barato en otros países.

Qué poder hacer ante esa situación?

Bueno, para realizar una compra en un sitio web que sea del exterior es necesario tener una tarjeta de crédito internaciona o una cuenta en servicios como paypal, Google Checkout, 2Checkout, Skrill / Moneybookers, etc. Las tarjetas de crédito internacionales tienen que estar habilitadas en los bancos y el día de hoy hay bastante facilidades para obtener una, desde tarjetas de crédito prepago hasta tarjetas de crédito con un límite de consumo.

Elegir un proveedor puede ser lo más importante en todo este proceso, ya que si eliges un proveedor sin evaluar todos los elementos necesarios puedes llevarte una ingrata sorpresa al no obtener el producto solicitado.

Evaluando proveedores

Como primera acción se debe constatar que el proveedor pueda hacer llegar el producto hasta tu país.

Se debe comprobar la reputación que le asignan otros compradores a través de los comentarios sobre las negociaciones anteriores.

Otro punto de evaluación se refiere a el tipo de entrega proporcionado por el vendedor. El plazo de entrega puede ser muy variable ya que esta sujeto a otros factores externos.

El costo del producto es exactamente lo que indica?

Para poder traer un producto desde fuera de tu país existen cargos que suman al costo del producto, y esto no es considerado por muchas personas.

Dependiendo del país pueden existir diferentes cargos debido a las situaciones legales de ingreso de productos al país donde vive. (Impuestos generales, impuestos selectivos, impuestos a la importación de productos del extranjero, etc.)

Aduanas?

Para los importadores los malos de la pelicula son las aduanas, que son los encargados de vigilar las importaciones y/o exportaciones.

Pueden existir porcentajes sobre el producto declarado y esto encarse aún mas nuestro producto requerido.

Al parecer todos estos obstaculos podrían acobardar a muchos para poder adquirir algún producto por internet pero la única verdad es que las compras por internet seguirán.

7 de enero de 2013

Video de Juan Carlos "Chavo" Salvatierra Dakar

Un espectacular video de Juan Carlos "Chavo" Salvatierra recorriendo una etapa en el Rally Dakar, excelente ver como pasa a varios competidores.

21 de septiembre de 2012

Que es el cyberstalking y como evitarlo

La tecnología nos permite abrirnos al mundo de maneras que antes resultaban imposibles, incluso hace menos de una década. Los que recuerdan con nostalgia los días en que utilizábamos cabinas telefónicas o llamábamos a alguien por teléfono para encontrar una dirección ("¿Qué? ¿No había móviles? ¿GPS?"). Hoy es posible chatear con una persona que está en la sala contigua o en otro país con facilidad gracias a diversas tecnologías. Todo es rápido y fascinante.

La parte negativa de todo ello es que esta misma tecnología también ha abierto el camino para que ciertas personas lleven a cabo malas acciones.

Definición del cyberstalking

El cyberstalking es, básicamente, acoso online. Se ha definido como el uso de tecnología, en particular Internet, para acosar a una persona. Algunas de las características comunes son: acusaciones falsas, seguimiento, amenazas, robo de identidad y destrucción o manipulación de datos. El cyberstalking también incluye la explotación de menores, ya sea sexual o de otro tipo.

El acoso puede adoptar muchas formas, pero el denominador común es que no es deseado, es a menudo obsesivo y, por lo general, ilegal. Los acosadores cibernéticos utilizan el correo electrónico, los mensajes instantáneos, las llamadas telefónicas y otro tipo de dispositivos de comunicación para cometer acoso, el cual puede manifestarse como acoso sexual, contacto inadecuado o, simplemente, una forma de molesta atención a su vida y las actividades de su familia.

Los niños utilizan el término "acoso" para describir las actividades de una persona mediante su red social. Es importante que no le restemos importancia a la preocupante naturaleza del cyberstalking empleando el término de manera incorrecta. Un nuevo anuncio de televisión de un destacado proveedor de telefonía móvil muestra a una joven espiando a su novio a través de la ventana del dormitorio y supervisando las actividades online realizadas por él desde su teléfono móvil. Si bien está pensado como un anuncio publicitario con humor, resulta muy perturbador cuando el acoso sucede en el mundo real.

Es interesante que este mismo anuncio ponga en evidencia un importante factor sobre el cyberstalking: generalmente, no lo comete un extraño, sino alguien que usted conoce. Puede tratarse de un ex, un antiguo amigo o alguien que simplemente desea molestarle a usted y a su familia de un modo inadecuado.

Cómo daña el cyberstalking

El cyberstalking puede dar mucho miedo. Es capaz de destruir amistades, méritos, carreras, además de la autoestima y la seguridad en uno mismo. En última instancia, puede exponer a la víctima a un peligro físico aún mayor cuando el acoso también se produce en el mundo real. Sí, estamos hablando de algo serio. Las víctimas de violencia doméstica suelen ser víctimas del cyberstalking. Deben ser conscientes, al igual que el resto de las personas, de que la tecnología puede facilitar el cyberstalking. Un programa spyware puede utilizarse para supervisar todo lo que ocurre en su ordenador o teléfono móvil, y otorgar un inmenso poder y volumen de información a los acosadores cibernéticos.

Consejos antiacoso

A continuación se indican algunas sugerencias importantes para ayudarle a evitar el cyberstalking, ya sea que esté dirigido a usted, a su PC o su familia:

Es posible que parezca un disco rayado, pero repítales a sus hijos que nunca deben divulgar información personal online, sin importar lo seguro que les parezca. Dígales que nunca revelen su nombre verdadero, la escuela, la dirección ni la ciudad en la que viven. Los números de teléfono no deben difundirse online, y en caso de que un extraño contacte con ellos por cualquier medio, deben comunicárselo a usted inmediatamente. Haga que sus hijos le informen si están sufriendo un acoso cibernético. Como madre o padre, debe informar sobre el cyberstalking a un maestro o una autoridad de la escuela, y, si parece un asunto serio, debe denunciarlo ante la policía.

Denúncielo

Si está sufriendo un acoso cibernético, recuerde guardar una copia de todos los mensajes o las imágenes online que puedan utilizarse como prueba. De hecho, enseñe a sus hijos cómo utilizar la función "imprimir pantalla" u otras funciones del teclado para guardar capturas de pantalla.

Lo más importante es que no tema denunciar el cyberstalking ante la policía. Muchos departamentos de policía tienen unidades de cibercrimen, y el cyberstalking es un delito.

Fuente: Norton.

La parte negativa de todo ello es que esta misma tecnología también ha abierto el camino para que ciertas personas lleven a cabo malas acciones.

Definición del cyberstalking

El cyberstalking es, básicamente, acoso online. Se ha definido como el uso de tecnología, en particular Internet, para acosar a una persona. Algunas de las características comunes son: acusaciones falsas, seguimiento, amenazas, robo de identidad y destrucción o manipulación de datos. El cyberstalking también incluye la explotación de menores, ya sea sexual o de otro tipo.

El acoso puede adoptar muchas formas, pero el denominador común es que no es deseado, es a menudo obsesivo y, por lo general, ilegal. Los acosadores cibernéticos utilizan el correo electrónico, los mensajes instantáneos, las llamadas telefónicas y otro tipo de dispositivos de comunicación para cometer acoso, el cual puede manifestarse como acoso sexual, contacto inadecuado o, simplemente, una forma de molesta atención a su vida y las actividades de su familia.

Los niños utilizan el término "acoso" para describir las actividades de una persona mediante su red social. Es importante que no le restemos importancia a la preocupante naturaleza del cyberstalking empleando el término de manera incorrecta. Un nuevo anuncio de televisión de un destacado proveedor de telefonía móvil muestra a una joven espiando a su novio a través de la ventana del dormitorio y supervisando las actividades online realizadas por él desde su teléfono móvil. Si bien está pensado como un anuncio publicitario con humor, resulta muy perturbador cuando el acoso sucede en el mundo real.

Es interesante que este mismo anuncio ponga en evidencia un importante factor sobre el cyberstalking: generalmente, no lo comete un extraño, sino alguien que usted conoce. Puede tratarse de un ex, un antiguo amigo o alguien que simplemente desea molestarle a usted y a su familia de un modo inadecuado.

Cómo daña el cyberstalking

El cyberstalking puede dar mucho miedo. Es capaz de destruir amistades, méritos, carreras, además de la autoestima y la seguridad en uno mismo. En última instancia, puede exponer a la víctima a un peligro físico aún mayor cuando el acoso también se produce en el mundo real. Sí, estamos hablando de algo serio. Las víctimas de violencia doméstica suelen ser víctimas del cyberstalking. Deben ser conscientes, al igual que el resto de las personas, de que la tecnología puede facilitar el cyberstalking. Un programa spyware puede utilizarse para supervisar todo lo que ocurre en su ordenador o teléfono móvil, y otorgar un inmenso poder y volumen de información a los acosadores cibernéticos.

Consejos antiacoso

A continuación se indican algunas sugerencias importantes para ayudarle a evitar el cyberstalking, ya sea que esté dirigido a usted, a su PC o su familia:

- Vigile el acceso físico a su ordenador y a otros dispositivos habilitados para usar Internet, como teléfonos móviles. Los acosadores cibernéticos utilizan dispositivos de software y hardware (a veces adosados a la parte trasera de su PC sin que usted lo sepa) para supervisar a sus víctimas.

- Siempre asegúrese de cerrar la sesión de los programas cuando se aleje del ordenador o utilice un salvapantallas con una contraseña. La misma sugerencia se aplica a las contraseñas de los teléfonos móviles. Tanto sus hijos como su pareja deberían seguir los mismos buenos hábitos.

- Asegúrese de poner en práctica una buena gestión y seguridad de las contraseñas. Nunca divulgue sus contraseñas. Y asegúrese de cambiarlas con frecuencia. Esto es muy importante.

- Cada cierto tiempo, realice una búsqueda online de su nombre o el de los miembros de su familia para saber qué información sobre usted y sus hijos está disponible online. No dude en buscar en las redes sociales (incluso en las de sus amigos y colegas) y asegúrese de eliminar cualquier contenido privado o inadecuado.

- Elimine o configure como privados todos los calendarios o itinerarios online (incluso en su red social) en los que mencione las actividades en las que planea participar. Dichas actividades podrían indicarle al acosador dónde va a estar y cuándo.

- Utilice la configuración de privacidad en todas sus cuentas online para limitar la información que comparte online con quienes no forman parte de su círculo de confianza. Puede utilizar esta configuración para evitar que su perfil aparezca cuando alguien realiza una búsqueda con su nombre. También puede impedir que otras personas vean sus mensajes y fotos.

- Si sospecha que alguien está utilizando un programa spyware para hacer un seguimiento de sus actividades diarias y considera que está en peligro, use únicamente ordenadores o teléfonos públicos para solicitar ayuda. De lo contrario, el acosador cibernético sabrá acerca de su intento de obtener ayuda, lo que podría exponerle a un peligro aún mayor.

- Como siempre, utilice un software de seguridad de calidad y actualizado para evitar que alguien introduzca spyware en su ordenador mediante un ataque de phishing o una página web infectada. Consulte la tienda de sus dispositivos móviles para ver qué software de seguridad está disponible. El software de seguridad puede permitirle detectar spyware en su dispositivo y disminuir las probabilidades de sufrir un acoso.

Es posible que parezca un disco rayado, pero repítales a sus hijos que nunca deben divulgar información personal online, sin importar lo seguro que les parezca. Dígales que nunca revelen su nombre verdadero, la escuela, la dirección ni la ciudad en la que viven. Los números de teléfono no deben difundirse online, y en caso de que un extraño contacte con ellos por cualquier medio, deben comunicárselo a usted inmediatamente. Haga que sus hijos le informen si están sufriendo un acoso cibernético. Como madre o padre, debe informar sobre el cyberstalking a un maestro o una autoridad de la escuela, y, si parece un asunto serio, debe denunciarlo ante la policía.

Denúncielo

Si está sufriendo un acoso cibernético, recuerde guardar una copia de todos los mensajes o las imágenes online que puedan utilizarse como prueba. De hecho, enseñe a sus hijos cómo utilizar la función "imprimir pantalla" u otras funciones del teclado para guardar capturas de pantalla.

Lo más importante es que no tema denunciar el cyberstalking ante la policía. Muchos departamentos de policía tienen unidades de cibercrimen, y el cyberstalking es un delito.

Fuente: Norton.

6 de septiembre de 2012

Apuesta por los mejores consejos para reciclar tus aparatos electrónicos y cuida del planeta

La concienciación por el cuidado de la naturaleza no deja de aumentar entre las diferentes sociedades y gobiernos, que comienzan a tomar cada vez más medidas para la protección del planeta. Del mismo modo, los ciudadanos a menor escala han ido asumiendo la importancia de mantener hábitos y conductas favorables a la protección del medio, muy especialmente en lo que se refiere al reciclaje y la reutilización.

A pesar de esto, y si bien es cierto que la concienciación sobe el reciclaje se basa principalmente en materiales como el papel, las pilas, el vidrio, o el plástico, existen otros productos cuya reutilización o recuperación no suponen una prioridad para la mayoría de las personas, como sucede en el caso de los desperdicios tecnológicos. Craso error, ya que estos residuos, que suponen más del 1% de los materiales sólidos del mundo, representan un gran peligro para el planeta por la alta toxicidad de los materiales de los que se encuentran fabricados, y por su circulación, cada vez mayor, en el mercado.

A este respecto, un gran número de países han establecido diversas leyes para intentar controlar la forma en la que los habitantes de cada zona se deshacen de los residuos tecnológicos, de cara a evitar que este tipo de basura vaya a parar a vertederos locales o a otras zonas de riesgo para el medio natural, aunque sin duda, el paso fundamental es la concienciación a nivel individual de sus usuarios.

Para favorecer la protección de la naturaleza, y su equilibrio con el desarrollo de nuevas tecnologías, conviene seguir unos sencillos consejos:

A pesar de esto, y si bien es cierto que la concienciación sobe el reciclaje se basa principalmente en materiales como el papel, las pilas, el vidrio, o el plástico, existen otros productos cuya reutilización o recuperación no suponen una prioridad para la mayoría de las personas, como sucede en el caso de los desperdicios tecnológicos. Craso error, ya que estos residuos, que suponen más del 1% de los materiales sólidos del mundo, representan un gran peligro para el planeta por la alta toxicidad de los materiales de los que se encuentran fabricados, y por su circulación, cada vez mayor, en el mercado.

A este respecto, un gran número de países han establecido diversas leyes para intentar controlar la forma en la que los habitantes de cada zona se deshacen de los residuos tecnológicos, de cara a evitar que este tipo de basura vaya a parar a vertederos locales o a otras zonas de riesgo para el medio natural, aunque sin duda, el paso fundamental es la concienciación a nivel individual de sus usuarios.

Para favorecer la protección de la naturaleza, y su equilibrio con el desarrollo de nuevas tecnologías, conviene seguir unos sencillos consejos:

- Alarga la vida útil de los dispositivos tecnológicos. Compra productos de calidad para aumentar su duración en perfecto estado y optimiza los resultados de tu dispositivo manteniendo conductas correctas de limpieza y cuidado. No cambies un aparato que aún funcione por otro sólo por estar a la última, y recuerda que un consumo responsable favorecerá tanto la protección de los recursos naturales como evitará un exceso de basura innecesaria.

- Compra dispositivos reciclados y vende los objetos que ya no quieras en la red. En páginas de anuncios de internet, donde podrás acudir tanto si quieres comprar cualquier Smartphone de segunda mano como si buscas una casa de alquiler en la red, podrás vender y comprar aparatos tecnológicos que ya no utilices o que necesites, e incluso piezas sueltas. Evitarás que numerosos dispositivos que aún pueden ser reutilizados acaben en la basura.

- Recicla. El paso fundamental para mantener un buen hábito ecológico en relación a los dispositivos electrónicos es el reciclaje, de este modo contribuiremos positivamente con el cambio climático. Los aparatos tecnológicos contienen elementos muy tóxicos, como el plomo o el mercurio, que pueden llegar a dañar en profundidad el medio ambiente, por lo que resulta básico contactar con los fabricantes para saber como reciclar su producto, o buscar en anuncios online alguna empresa de basuras que se ocupe de su desaparición de forma sostenible.

- Dona lo que ya no necesitas. Antes de remplazar un dispositivo busca a alguien a quien pueda interesarle, como los colegios o los talleres para enseñar a personas sin recursos. Ayudarás al medio natural y conseguirás que tus antiguos aparatos sirvan a algún fin social y para mejorar la vida de otros.

- Apaga siempre tus dispositivos. Siempre que no te encuentres utilizando tu sobremesa, portátil, o cualquier otro aparato electrónico, apágalo completamente, evitando las cargas fantasma que se producen al dejar la lucecita roja encendida. Evitarás un desgaste innecesario de tus dispositivos, con su consecuente rotura antes de tiempo, y cuidarás de la energía del planeta.

Suscribirse a:

Entradas (Atom)

De vuelta por el camino MTCNA de Mikrotik

La renovación periódica promueve el aprendizaje continuo y el desarrollo profesional. MikroTik Certified Network Associate (MTCNA) MTCNA M...

-

Contar con un blog en estos días es bastante facil gracias a los diferentes servicios como blogger, wordpress y otros. Pero para algunos de ...

-

Agile methodologies are especially aimed at small projects, because they constitute a tailor-made solution, with a high level of simplifica...

-

Luego de tener tropiezos y aciertos en casi 1 año de publicar en este blog me a tocado la idilica mision de cobrar el cheque de adsense, par...