Información sobre informática, Sistemas Operativos, Tecnología y lo que se me ocurra.

29 de mayo de 2008

Red Hat Linux Enterprise 5.2

Una de las compañías líderes en soluciones de código abierto, acaba de poner en disponibilidad de los usuarios la versión 5.2 de Red Hat Enterprise Linux, la cual cuenta con importantes mejoras en importantes en algunas de las áreas más importantes del sistema.

La nueva versión permite contar con la virtualización de sistemas de gran envergadura, con hasta 64 CPU y 512 GM de memoria. Incluye también el soporte de virtualización para arquitecturas basadas en NUMA, así como mejoras en seguridad, rendimiento, control y solidez. El soporte de la escala de frecuencia de la CPU de entornos virtualizados también permite un menor consumo de energía.

Red Hat Enterprise Linux 5.2 Desktop incluye un mayor soporte para las funciones suspender/hibernar y reanudar de las computadoras portátiles, controladores de gráficos renovados y una actualización completa de las aplicaciones de escritorio, inclusive OpenOffice 2.3 y Firefox v3, lo que permite una experiencia de escritorio más rica, práctica y fácil de usar.

Las mejoras en diseño de redes incluyen un mejor soporte IPv6 e IPSec. En lo que respecta a almacenamiento y clustering, Red Hat Enterprise Linux 5.2 incluye un entorno de secuencia de mandatos para el control de aplicaciones mucho más poderoso para aplicaciones cluster, así como soporte para volúmenes iSCSI root.

Asimismo, de la gran cantidad de mejoras introducidas, SystemTap, que realiza un sofisticado rastreo dinámico a nivel del núcleo, es ahora una característica totalmente soportada del sistema operativo.

Red Hat Enterprise Linux 5.2 ya está disponible y es provisto en forma automática a los clientes mediante una suscripción Red Hat Network.

27 de mayo de 2008

aviso legal

Nuestra política de privacidad describe como recogemos, guardamos o utilizamos la información que recabamos a través de los diferentes servicios o páginas disponibles en este sitio. Es importante que entienda que información recogemos y como la utilizamos ya que el acceso a este sitio implica la aceptación nuestra política de privacidad.

Cookies

El acceso a este puede implicar la utilización de cookies. Las cookies son pequeñas cantidades de información que se almacenan en el navegador utilizado por cada usuario para que el servidor recuerde cierta información que posteriormente pueda utilizar. Esta información permite identificarle a usted como un usuario concreto y permite guardar sus preferencias personales, así como información técnica como puedan ser visitas o páginas concretas que visite.

Aquellos usuarios que no deseen recibir cookies o quieran ser informados antes de que se almacenen en su ordenador, pueden configurar su navegador a tal efecto.

La mayor parte de los navegadores de hoy en día permiten la gestión de las cookies de 3 formas diferentes:

1. Las cookies no se aceptan nunca.

2. El navegador pregunta al usuario si se debe aceptar cada cookie.

3. Las cookies se aceptan siempre.

El navegador también puede incluir la posibilidad de especificar mejor qué cookies tienen que ser aceptadas y cuáles no. En concreto, el usuario puede normalmente aceptar alguna de las siguientes opciones: rechazar las cookies de determinados dominios; rechazar las cookies de terceros; aceptar cookies como no persistentes (se eliminan cuando el navegador se cierra); permitir al servidor crear cookies para un dominio diferente. Además, los navegadores pueden también permitir a los usuarios ver y borrar cookies individualmente.

Dispone de más información sobre las Cookies en: http://es.wikipedia.org/wiki/Cookie

Web Beacons

Este sitio puede albergar también web beacons (también conocidos por web bugs). Los web beacons suelen ser pequeñas imágenes de un pixel por un pixel, visibles o invisibles colocados dentro del código fuente de las páginas web de un sitio. Los Web beacons sirven y se utilizan de una forma similar a las cookies. Además, los web beacons suelen utilizarse para medir el tráfico de usuarios que visitan una página web y poder sacar un patrón de los usuarios de un sitio.

Dispone de más información sobre los web beacons en: http://es.wikipedia.org/wiki/Web_bug

Terceros

En algunos casos, compartimos información sobre los visitantes de este sitio de forma anónima o agregada con terceros como puedan ser anunciantes, patrocinadores o auditores con el único fin de mejorar nuestros servicios. Todas estas tareas de procesamiento serán reguladas según las normas legales y se respetarán todos sus derechos en materia de protección de datos conforme a la regulación vigente.

Este sitio mide el tráfico con diferentes soluciones que pueden utilizar cookies o web beacons para analizar lo que sucede en nuestras páginas. Actualmente utilizamos las siguientes soluciones para la medición del tráfico de este sitio. Puede ver más información sobre la política de privacidad de cada una de las soluciones utilizadas para tal efecto:

Google (Analytics): http://www.google.com/intl/es_ALL/privacypolicy.html

Este sitio también puede albergar publicidad propia, de afiliados, o de redes publicitarias. Esta publicidad se muestra mediante servidores publicitarios que también utilizan cookies para mostrar contenidos publicitarios afines a los usuarios. Cada uno de estos servidores publicitarios dispone de su propia política de privacidad, que puede ser consultada en sus propias páginas web.

Actualmente este sitio alberga publicidad de:

Google Adsense: http://www.google.com/intl/es_ALL/privacypolicy.html

26 de mayo de 2008

Direcciones Web hasta el 2011

La OCDE avisó en varias ocasiones el peligro de extinción que corren los dominios de internet por la progresiva masificación del mercado. De continuar la tendencia actual, en 2011 no habrá más direcciones libres

Según un informe de la Organización para la Cooperación y Desarrollo Económico hay que abandonar el protocolo iPv4 para emigrar al iPv6.

El IPv4 usa direcciones de 32 bits y tiene capacidad para generar unos 4.294 millones de direcciones únicas. Y es que según publicaba, en 2008 apenas el 85% de las mismas ya ha sido reservado. El salto al iPv6, cuyas direcciones tienen una longitud de 128 bits.

Por este motivo la OCDE anima a los gobiernos a impulsar la emigración al nuevo protocolo y animen a las empresas a que se decidan por éste, poco utilizado hasta ahora.

Actualmente, en la red conviven los dos protocolos, que son incompatibles.

Pero una gran parte de los servicios y proveedores de internet no están disponibles para iPv6 por lo que quien quiere emplearlo ha de recurrir a sistemas de traducción que permiten a las máquinas seguir hablándose al margen del protocolo empleado

Muchas empresas registran varios dominios, al final terminan usando simplemente uno, y el resto permanece inactivo.

Muchos empresarios utilizan esta estrategia para evitar que la competencia les arrebate sus identidades corporativas. La OCDE, asegura que el futuro de internet no se podrá sostener, y sólo podría sustentarse con un sistema que ofrezca un catálogo enorme de nuevas direcciones.

Google muestra el fin del mundo

Google ha lanzado su servicio Google Earth Outreach, diseñado para supervisar los vitales glaciares y masas de hielo en proceso de desaparición. La nueva función es resultante de un proyecto de cooperación entre Google, el gobierno británico, y un centro de meteorología denominado Met Office Hadley Centre samt British Antarctic Survey.

El objetivo primordial es mostrar las consecuencias inmediatas del calentamiento global, junto con hacer posible visualizar la forma en que la temperatura del globo terráqueo aumentará durante los próximos 100 años. Con el nuevo servicio, Google aspira a mostrar los efectos que tendrá el cambio climático y así evitar la detonación de una catastrófica bomba climática.

“Este proyecto muestra los cambios climáticos reales, basados en estimaciones moderadas. Sólo al hacer posible que la gente entienda el impacto que tendrá el cambio climático para ellos mismos y para los demás, iniciarán medidas necesarias para evitar los peores efectos del cambio climático", explica la Ministra de Medio Ambiente de Gran Bretaña, Hilary Brenn, en un comunicado de prensa.

Fuente: Prodownload.net

24 de mayo de 2008

Imagenes de Mayo

.jpg)

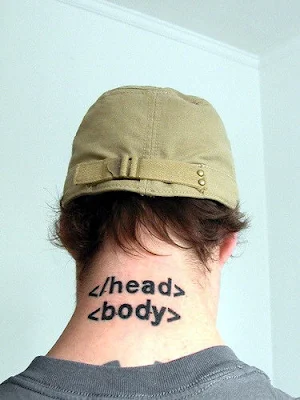

Yo se HTML "Como satisfacer a las Damas (How To Meet Ladies)"

21 de mayo de 2008

Lo que seran las XO-2

Despues de una semana y un corto viaje:

Se trata de un dispositivo más pequeño y cuenta con dos pantallas táctiles que pueden funcionar como las páginas de un libro.

Nicholas Negroponte al frente de la OLPC parece no rendirse ante los grandes problemas que su organización ha tenido que enfrentar y acaba de presentar el prototipo de la segunda generación de XO, las cuales tendrán un diseño mucho más atractivo.

Según se ha anunciado por lo menos hasta mediados de 2010 las XO-2 no saldrán a la venta pero por lo que se pudo ver hasta el momento, a través de lñas imágenes publicadas por LaptopMag , resultan realmente impactantes por su diseño y belleza.

Ahora resta saber como lograrán producir este vistoso dispositivo por los U$ 188 que Negroponte anunció que costarán, más teniendo en cuenta los grandes problemas que ha enfrentado la organización para comercializar el primer modelo de XO, el cual había sido anunciado costaría 100 dólares y hoy se consigue.

Fuente: Nexmedia.com.ar

15 de mayo de 2008

Fedora 9 Disponible

El Proyecto Fedora, una colaboración de código abierto con soporte de la comunidad y patrocinio de Red Hat, anunció la última versión de su distribución del sistema operativo de código abierto que llevará por nombre “Sulphur”, el cual ofrecerá el primer USB activo no destructivo con persistencia y marca la primera distribución importante con base en KDE 4. Otros aspectos sobresalientes incluyen mejoras y perfeccionamientos para Open JDK, GNOME 2.22, NetworkManager, PackageKit, el instalador Anaconda y el explorador Firefox 3 Beta 5, entre otros.

Las mejoras que podemos encontrar son:

Mejoras de bluetooth

-Mejor manejo de headsets y auriculares estéreo

-Transferencia simple de archivos

-Compatibilidad con mouses, teclados, controles remoto y otros hardware bluetooth.

Soporte de banda ancha móvil

-NetworkManager ahora soporta conexiones vía banda ancha móvil 3G.

X

-Arranque más rápido, también desde el login al entorno de escritorio casi sin notarlo.

KDE4

-La nueva versión del ambiente de escritorio, incluida en la distribución y con su propio Live CD.

Particiones encriptadas

-Nuestra home encriptada desde el instalador, muy útil para las laptops

ext4

-La nueva versión del filesystem.

Clock applet

-El nuevo applet del reloj, con soporte de timezones y clima.

página del proyecto Fedora.

Recuerdos con Fedora Core 5

Fuente: Nexmedia.com.ar

14 de mayo de 2008

Las MAC son seguras?

Aquellos que saben de los peligros que circulan por Internet, no consideran que ningún ordenador esté totalmente a salvo, pero sí reconocen que el mismo puede ser protegido. Las amenazas para los MAC existen y su número va en aumento.

Muchos concuerdan que la tasa de crecimiento de las amenazas no es tan pronunciada como la de los PC que utilizan Windows. Pero los delincuentes no se olvidan de esta área debido a que pocas empresas de antivirus han diseñado software que funcione en este tipo de ordenador.

Por su parte, en el grupo de los usuarios hay dos posiciones muy diferentes. Mientras que unos consideran a los MAC como inexpugnables por tener menos posibilidades de resultar infectadas, otros afirman que son tan vulnerables como cualquier otro ordenador.

Recientemente en un foro, un usuario de MAC solicitaba ayuda sobre un comportamiento extraño en su sistema. Según explicaba, en su Bandeja de salida habían aparecido mensajes que él nunca había enviado, y en algunos casos esto ocurría cada 10 o 20 minutos. Sin embargo cuando los buscaba no estaban allí, ni en ninguna otra carpeta.

También le llamó la atención recibir reportes de mensajes rebotados a direcciones a las que él nunca había escrito.

Siguiendo el consejo de un especialista, examinó el sistema utilizando un antivirus, el cual encontró que tenía tres malwares en el ordenador. De acuerdo con el usuario, podrían haber entrado cuando el navegó por Internet.

El exceso de confianza en este caso, fue el principal culpable de la infección, y esto ha demostrado que no hay que descuidarse. No existen ordenadores inmunes a todo. Solo pueden ser un poco más o menos seguros, y lo importante es que el usuario lo reconozca.

La seguridad comienza por uno mismo.

Fuente: enciclopediavirus.com

12 de mayo de 2008

Hackean pagina del senado mexicano

Que interesante.

En el sitio del senado aparecieron consignas contra privatizaciones en México y a favor del campo argentino. La foto de la home era la del popular personaje.

El sitio en Internet del Senado de México fue "hackeado" con consignas a favor del campo en Argentina y contra la privatización del petróleo en México y de critica al transporte de Santiago de Chile.

La página en Internet del Senado mexicano fue cubierta con una foto de la "Chilindrina", un personaje creado por el mexicano Roberto Bolaños para su programa el "Chavo del ocho" y que interpreta la actriz María Antonieta de las Nieves.

En el mensaje dirigido a México dicen "no privatizar Pemex" y en el que se refieren a Argentina señalan "Argentina Fuerza, estamos con el jodido Campo" y con respecto a Chile indican: "el transantiago es una mierda, sólo produce accidentes".

La página del Senado mexicano quedó luego de media mañana fuera de Internet, pero sin embargo no se ha informado si se ha localizado el sitio del cual llegó la intervención cibernética.

Fuente: prodownload.net

8 de mayo de 2008

OLPC con nuevo presidente

El proyecto One Laptop Per Child tiene ya a su nuevo Presidente, tras la renuncia al cargo del su principal mentor y fundador Nicholas Negroponte, quien no obstante continuará participando en las decisiones estratégicas y en la promoción.

Tras la incontable cantidad de problemas que la organización debió enfrentar en los últimos tiempos, Negroponte decidió retirarse de la presidencia afirmando que la Organización necesitaba ser conducida comercialmente a la manera de Microsoft, lo que generó una gran polémica en la comunidad Open Source .

En los últimos meses el proyecto educativo ha perdido a tres de sus cinco máximos responsables e impulsores y no ha encontrado la forma de hacer realidad su propuesta de llevar al ámbito educativo portátiles de 100 dólares, ya que hasata el momento las XO no se consiguen por menos de 188 dólares.

Además se enfrentan a una competencia cada vez más feroz en el mercado, donde gigantes de la talla de Intel, Asus, HP y Dell han lanzado sus propias alternativas portátiles y de bajo costo.

Fuente: Nexmedia.com.ar

7 de mayo de 2008

5 de mayo de 2008

4 de mayo de 2008

Visual Basic .NET vs C# .NET

Una pregunta que podrá responderse gracias a un Webcast realizado por Microsoft Eventos y con la participación de Guillermo Som (el Guille) y Marino Posadas (el Ave Fénix).

Sabremos por qué se decantaron por un lenguaje u otro y nos presentarán su evolución en las nuevas versiones del .NET Framework. Nos desvelaran secretos y trucos de sus defendidos y veremos si es cierto aquello de que lo que se puede hacer con uno, se puede realmente hacer con el otro.

Además los asistentes podrán resolver sus dudas preguntando a a los expertos y participar en el resultado final de la contienda.

Nombre del evento: Second NUG: Visual Basic .NET vs C# .NET: ¿Cual es mejor y por qué?

Fecha del evento: Martes 06 de Mayo de 2008.

Hora: 13:30 (GMT- 4)

Audiencia(s): Developer.

Requisitos: Ninguno solo contar con una cuenta gratuita de MSN Hotmail, MSN Messenger, Id. de Windows Live o cuenta de Passport.

El eterno dilema al descubierto. ¿Quién será el vencedor?

Para los interesados disponible en el siguiente enlace: Webcast en vivo.

🔐 Guía Definitiva: Generar Archivos .KEY y .CRT con Win-ACME para Hosting

Muchos proveedores de hosting compartido o paneles de control personalizados (que no usan cPanel/Plesk) requieren que el usuario copie y pe...

-

Contar con un blog en estos días es bastante facil gracias a los diferentes servicios como blogger, wordpress y otros. Pero para algunos de ...

-

El principal inpulsor de SOPA comunicó este viernes que ha dejado tirada la ley hasta que haya un acuerdo más amplio para resolver el proble...

-

Conseguir una invitación era una idilica tarea si no tienes los contactos necesarios, ahora que hay una pagina para poder obtener una invit...